- RedLine Stealer é um infostealer vendido como serviço, focado em roubar credenciais, dados de navegador e carteiras de criptomoedas em sistemas Windows.

- O ecossistema inclui painel em .NET, backend REST/WCF e construtor de amostras, permitindo a afiliados pouco técnicos operar campanhas complexas.

- O malware usa múltiplos vetores de infeção (phishing, falsas atualizações, cracks de jogos) e técnicas avançadas de evasão e persistência.

- A mitigação eficaz exige deteção comportamental, limpeza completa, troca de credenciais e políticas rigorosas de download e uso de software.

RedLine Stealer é hoje um dos ladrões de informação mais conhecidos do mundo do cibercrime, um malware vendido como serviço que qualquer criminoso com pouco conhecimento técnico consegue alugar em fóruns e canais clandestinos. Surgiu por volta de 2020 e, desde então, tem sido usado em campanhas massivas para roubar credenciais, carteiras de criptomoedas, dados de navegadores e até informações sobre o hardware e o software das vítimas.

Mesmo após operações policiais internacionais que derrubaram parte da sua infraestrutura, incluindo a chamada Operação Magnus em 2024, variantes do RedLine e cópias crackeadas ainda circulam e continuam perigosas. Este artigo aprofunda o que é o RedLine Stealer, como funciona por trás dos bastidores, em que cenários costuma ser distribuído, quais dados rouba, como se relaciona com o META Stealer e, principalmente, que medidas de deteção, limpeza e prevenção, incluindo como proteger o roteador de ameaças virtuais, podem ser adotadas.

O que é o RedLine Stealer e por que ele é tão falado

RedLine Stealer é um malware do tipo infostealer distribuído no modelo Malware as a Service (MaaS), também conhecido pelos nomes RedLine ou RecordStealer em algumas análises. Em vez de ser operado por um único grupo fixo, ele é oferecido como um pacote pronto: os operadores centrais desenvolvem o código, mantêm a infraestrutura de licenciamento e painéis de controlo, e “afiliados” pagam para usar o serviço em suas próprias campanhas.

O negócio funciona como uma espécie de assinatura de software malicioso: por cerca de 150-200 dólares por mês, ou um valor mais alto por “licença vitalícia”, o afiliado recebe acesso a um painel gráfico (GUI) onde pode gerar amostras de malware, configurar o que será roubado e acompanhar em tempo real os dados exfiltrados das vítimas. Isso reduz drasticamente a barreira de entrada para o cibercrime, já que o afiliado não precisa escrever código nem manter servidores complexos.

O RedLine foca principalmente em dispositivos com Microsoft Windows, tirando partido do ecossistema .NET para o desenvolvimento de todos os seus componentes: o próprio malware, o painel de gestão, o backend de autenticação/licenciamento e os módulos de construção de amostras. É uma ameaça que equilibra simplicidade de código com uma cadeia de distribuição e infraestrutura muito bem pensadas.

Como o RedLine Stealer funciona por baixo do capô (painel e backend)

Uma das grandes forças do RedLine é o seu ecossistema de backend e o painel RedLine, desenhados inteiramente em C#/.NET. As versões mais antigas usavam o Windows Communication Foundation (WCF) para comunicação entre o painel, o backend e as amostras, enquanto as versões mais recentes (2024) migraram para uma API REST exposta por um módulo chamado Nodes.Api.

O painel RedLine é a “cara” do serviço para o afiliado: após autenticação, o utilizador encontra um ambiente cheio de opções para criar builds de malware, gerir campanhas, ver registos roubados e até integrar bots de Telegram para revenda automatizada dos dados. As amostras do painel costumam ser fortemente ofuscadas com ferramentas como DNGuard, BoxedApp ou .NET Reactor, dificultando a análise por pesquisadores e soluções de segurança.

No lado do servidor, o backend de RedLine já passou por várias gerações. Em 2023, a infraestrutura incluía módulos como RedLine.Nodes.DbController (para gerir utilizadores e anúncios) e RedLine.Nodes.LoadBalancer (responsável por autenticação, criação de amostras e outras funções de painel). Versões ainda mais antigas tinham um componente único chamado RedLine.MainServer, que combinava essas responsabilidades com uma interface gráfica de administração.

O módulo Nodes.Api, presente nas versões de 2024, consolida essas funcionalidades numa aplicação .NET single-file que oferece endpoints REST como /secure-api/sign-in (login do painel), /secure-api/getBanners (anúncios), /secure-api/createFile (geração de amostras) e rotas de administração para criação/renovação de afiliados. Este mesmo backend atende tanto o RedLine como o META Stealer, evidenciando que partilham os mesmos operadores.

Modelo MaaS, licenças e gestão de afiliados

O modelo de negócio do RedLine gira em torno de contas de afiliado armazenadas em estruturas como a classe ClientData, que guarda ID, login, password (infelizmente em texto claro), data de registo, IP e data da última atividade, estado da licença, chave de build associada ao afiliado e outras flags. Licenças vitalícias, por exemplo, eram representadas definindo uma data de expiração muito distante no futuro (após 2025).

Os dados dos afiliados e anúncios não eram guardados em bases de dados tradicionais, mas em ficheiros individuais no disco, serializados em Protobuf, cada tipo em seu diretório. Isso simplifica o deployment mas dificulta a escalabilidade e abre portas a erros básicos de segurança, como a ausência de hashing de passwords.

Na interface de administração (MainServer GUI), os operadores podiam criar e editar contas de afiliados, gerindo manualmente dados como login, password, período de ativação, estado de “premium” e anúncios exibidos no painel dos clientes. Um painel simples de “dashboard” mostrava estatísticas de vendas de licenças, dando uma visão rápida da rentabilidade do negócio.

Em Nodes.Api, surgem ainda endpoints reservados aos operadores, como /edk92hd/createRandom (criação de conta com utilizador e password aleatórios) e /edk92hd/renew (renovação de licença). O acesso é protegido com uma header específica (sko3s) contendo um valor fixo, uma espécie de “chave mestra” dura no código, longe de ser o ideal em termos de segurança.

Construção das amostras de RedLine Stealer

Para o afiliado, gerar uma amostra de RedLine é tão simples quanto usar a aba “Builder” no painel. Ele define o endereço do servidor C2/painel, o ID da campanha (Build ID), uma mensagem de erro para enganar a vítima caso algo dê errado e, opcionalmente, um ícone que imite o programa legítimo que está a ser falsificado.

No backend, o pedido de criação é tratado por métodos como OnCreateLastBuild, que invocam uma classe VSBuilder. Esta classe lê ficheiros de código fonte em C#, substitui valores de configuração (endereço C2 encriptado, Build ID, mensagem falsa, chave de desencriptação, token de autenticação, flag de envio em partes ou de uma vez, nome do assembly) e chama o compilador do Visual Studio para gerar o executável final.

O token de autenticação é derivado da combinação entre o Build ID e a chave de build do afiliado, sendo enviado nas comunicações entre a amostra e o painel sob um header específico (por exemplo, ns1.Authorization). Isto permite que o painel recuse ligações de amostras que não tenham sido criadas por aquela conta de afiliado.

Se o afiliado tiver direito (por exemplo, licença vitalícia) e o backend estiver configurado, o executável é ainda ofuscado com ferramentas como Babel Obfuscator em versões mais antigas ou .NET Reactor nas mais recentes. Em seguida, gera-se um certificado autofirmado, com dados aleatórios no DN, uma password codificada (como 123321) e período de validade de até 10 anos; este certificado serve para assinar digitalmente a amostra, dando-lhe uma aparência de software legítimo.

Curiosamente, versões anteriores do backend incluíam também um criador de “clipper” de criptomoedas, um pequeno malware de clipboard que troca endereços de carteiras colados pela vítima por endereços do atacante. Essa funcionalidade foi removida em edições mais recentes, mas mostra como o ecossistema RedLine podia gerar diferentes tipos de payload a partir do mesmo painel.

Principais capacidades do RedLine Stealer

O objetivo central do RedLine é roubar o máximo possível de informação sensível do sistema infetado. Ele é capaz de colher logins, passwords, dados de preenchimento automático, cookies e detalhes de cartões de crédito nos principais navegadores baseados em Chromium e Gecko, além de extensões e wallets de criptomoedas instaladas.

O malware também extrai credenciais de clientes FTP/SSH/VPN, mensageiros instantâneos e aplicações como Steam, Discord e Telegram. Esses dados podem ser usados diretamente pelos criminosos ou revendidos em mercados clandestinos, alimentando um ecossistema de “initial access brokers” que vendem acessos prontos a empresas, bancos e utilizadores de alto valor.

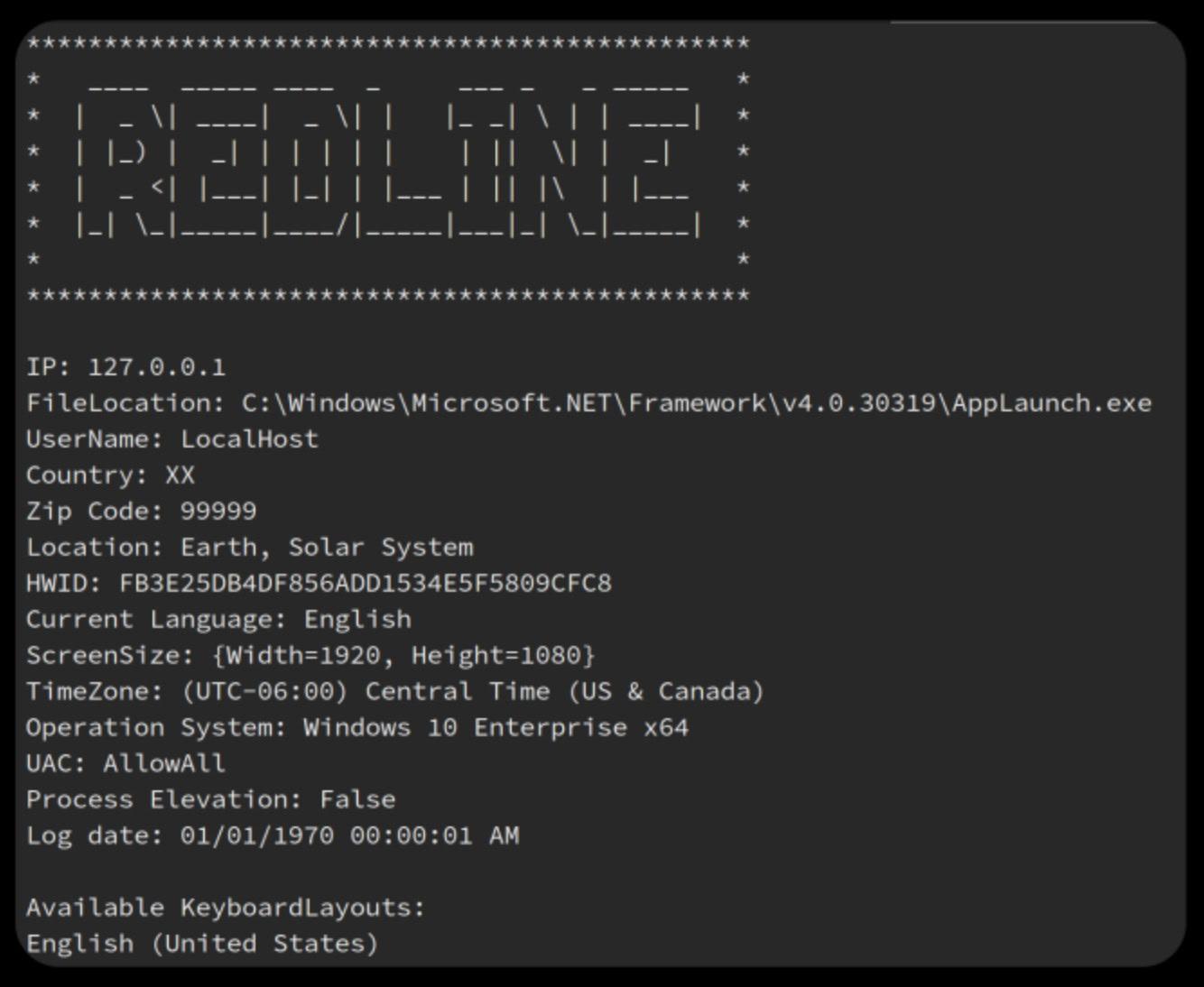

Outro aspeto importante é a recolha de informações detalhadas da máquina vítima: nome de utilizador, idioma e fuso horário, IP e geolocalização, layout de teclado, software instalado, incluindo soluções antivírus e antimalware, configurações de UAC, versão do sistema operativo e hardware. Tudo isso ajuda o atacante a segmentar vítimas mais valiosas e a evitar certos países.

RedLine inclui ainda mecanismos para captura de ecrã (screen capture) e, em algumas campanhas, funcionalidades de keylogging, permitindo observar o que está a ser digitado ou exibido, incluindo credenciais que não estejam guardadas no navegador e sessões de aplicações financeiras. Os dados capturados são codificados (por exemplo, em Base64) e enviados para o servidor C2, frequentemente via HTTP ou HTTPS.

Além de roubar dados, o infostealer atua como plataforma para instalação de outras ameaças. Ele pode descarregar e executar payloads adicionais, como ransomware, RATs (Remote Access Trojans), cryptominers ou outros trojans, transformando o incidente inicial em uma cadeia de infeções muito mais grave.

Táticas de evasão, persistência e comunicações C2

Para dificultar a deteção, o RedLine investe muito em ofuscação de código e técnicas anti-análise. Painéis e amostras são empacotados com DNGuard, BoxedApp e .NET Reactor, escondendo strings e fluxos de execução. Em certos casos, scripts de instalação vêm ofuscados em ficheiros de texto para enganar análises superficiais.

O malware também inclui guardrails geográficos e de ambiente: se o idioma, região ou IP correspondem a países como Rússia, Ucrânia, Arménia, Cazaquistão e outros da CEI, a amostra simplesmente não executa. Além disso, se não conseguir contactar o servidor C2 ao longo de um período, tende a interromper a execução, reduzindo o risco de ser analisado em sandboxes isoladas.

No que toca a persistência, o RedLine pode recorrer a tarefas agendadas (Task Scheduler) e modificações no registo, frequentemente através da execução de scripts via cmd.exe (por exemplo, ficheiros como ErrorHandler.cmd) para garantir que o malware volte a arrancar após reinícios do sistema.

As comunicações com o C2/painel usam diferentes protocolos conforme a geração do malware. Versões mais antigas utilizavam WCF sobre TCP (em portas como 6677 ou 7766 para funcionalidades específicas), enquanto versões modernas preferem HTTP/HTTPS com REST ou SOAP, tirando partido de codificação Base64 e encriptação simétrica (AES) e assimétrica (RSA). O próprio backend RedLine usa AES ou RSA para encriptar ficheiros que contêm listas de servidores. Ferramentas de controlo, como Little Snitch, podem ajudar na identificação de tráfego C2.

Uma técnica curiosa é o uso de “dead-drop resolvers” baseados em serviços legítimos, especialmente repositórios GitHub: o painel descarrega desses repositórios ficheiros encriptados (nodes.config ou nodesUpdate.config) que contêm a lista de servidores de autenticação. Assim, os operadores podem trocar rapidamente a infraestrutura backend sem distribuir novos painéis a todos os afiliados.

Campanhas reais e vetores de infeção mais comuns

Na prática, o RedLine Stealer é distribuído por vários vetores, quase sempre dependentes de engenharia social. Um dos métodos mais frequentes é o envio de emails de phishing com anexos maliciosos (documentos Office, PDFs, executáveis, JavaScript, arquivos ZIP/RAR), ou com links para descarregar supostos instaladores, atualizações ou ferramentas.

Campanhas utilizando falsas atualizações do Windows 11 tiveram grande destaque: criminosos registaram domínios que pareciam legítimos, disponibilizando um “Windows11InstallationAssistant.zip” que, na verdade, continha executáveis do RedLine. Vítimas que não conseguiam atualizar via canais oficiais eram atraídas para esse site falso e acabavam por instalar o ladrão de informação.

Outro foco recorrente são os gamers. Pacotes de “cracks”, “hacks” e “cheats” para jogos populares são divulgados em canais de YouTube ou websites de partilha de ficheiros. O utilizador é incentivado a descarregar um arquivo autoextraível (RAR/SFX) supostamente contendo o hack, mas que na prática instala RedLine, miners de criptomoeda e outros componentes de autopropagação que publicam vídeos maliciosos em novos canais comprometidos.

Também se observou o uso de websites falsos que prometem recompensas em criptomoedas para quem instalar extensões de navegador ou “plugins de publicidade”. Em vez de extensões legítimas, as vítimas recebem executáveis que disfarçam o RedLine como “PDF Converter Software” ou outras ferramentas perfeitamente plausíveis, muitas vezes promovidas via SEO malicioso ou anúncios envenenados.

Durante a pandemia de COVID-19, campanhas de spam abusaram de temas de saúde, com emails pedindo aos utilizadores que instalassem aplicações “científicas” (como uma falsa versão de Folding@home) que usariam os recursos do computador para pesquisa médica. Na realidade, o instalador injetava RedLine no sistema.

Relação entre RedLine Stealer e META Stealer

META Stealer é um infostealer intimamente ligado ao RedLine, anunciado em fóruns de cibercrime por volta de 2022 com a promessa de oferecer “o mesmo código e o mesmo painel”. Análises recentes de código confirmam que grande parte da base é partilhada: muitas strings RedLine foram simplesmente substituídas por Meta, e funcionalidades comentadas numa família aparecem ativas na outra.

Do ponto de vista de infraestrutura, META e RedLine partilham o mesmo backend Nodes.Api, com o mesmo código a tratar pedidos dirigidos a domínios como fivtoonline (RedLine) e spasshikxyz (META). Amostras de painéis META também foram assinadas com certificados usados em versões do painel RedLine, reforçando a hipótese de um único grupo por trás de ambos.

Embora desenvolvidos em paralelo, META não substituiu o RedLine; os dois infostealers coexistiram até serem alvo da Operação Magnus, que levou à apreensão de servidores, domínios e à detenção de suspeitos. Ainda assim, cópias antigas e versões crackeadas podem continuar a circular, sobretudo em fóruns onde vaza o painel e partes do backend.

Impactos para vítimas: o que pode acontecer se o RedLine infetar o seu PC

As consequências de uma infeção por RedLine podem ser extremamente graves. A partir do momento em que o malware recolhe credenciais de email, redes sociais, bancos, exchanges de criptomoedas e serviços de trabalho, os atacantes podem assumir contas, mover fundos, extorquir a vítima ou usar essas contas para espalhar mais malware e phishing.

Roubo de identidade é outro risco crítico: com dados pessoais, histórico de navegação e documentos encontrados no sistema, criminosos podem abrir contas falsas, solicitar créditos, comprometer a reputação online e causar problemas legais à vítima. Cookies de sessão roubados permitem também sequestrar sessões web sem precisar de password.

Quando o RedLine é usado como ponto de entrada para outros malwares, os danos aumentam em cadeia. Ransomware pode encriptar ficheiros importantes e exigir resgate; RATs podem dar controlo remoto completo da máquina; miners sobrecarregam CPU e GPU, degradando desempenho e aumentando consumo energético; e outros trojans podem continuar a expandir a infeção dentro de uma rede corporativa.

Em muitos casos, o utilizador praticamente não nota sintomas óbvios. O RedLine foi desenhado para operar em segundo plano, consumindo poucos recursos visíveis. Pequenas lentidões, tráfego de rede estranho ou processos como AddInProcess.exe podem ser as únicas pistas – motivo pelo qual monitorização de logs e uso de EDR/SIEM são tão importantes em ambientes empresariais.

Deteção, indicadores e mapeamento MITRE ATT&CK

Pesquisadores e equipas de segurança têm produzido regras de deteção específicas para o RedLine, incluindo regras Sigma focadas em padrões de criação de processos, uso anómalo de msiexec, tarefas agendadas suspeitas, consultas de registo específicas, execução de scripts ofuscados e comunicações com domínios C2 conhecidos, além de digitalizar portas de dispositivos em rede.

O comportamento do RedLine mapeia-se a várias técnicas MITRE ATT&CK: descoberta de contas locais (T1087.001), recolha de dados de navegadores (T1217), exfiltração via canal C2 (T1041), roubo de cookies (T1539), roubo de credenciais de browsers e armazenamentos (T1555/T1555.003), execução via cmd (T1059.003) e uso de agendador de tarefas para persistência (T1053.005), entre muitas outras.

Outros pontos de atenção incluem o uso de codificação Base64 e XOR para configurar e trafegar dados (T1132, T1140, T1027.013), técnicas de anti-sandbox e anti-debugging (T1497, T1622), e abuso de certificados válidos ou autofirmados para ganhar confiança (T1553.002, T1588.003). Em redes corporativas, correlações entre estes eventos podem indicar atividade de RedLine ou de famílias muito semelhantes.

Indicadores de compromisso (IoCs) englobam hashes de ficheiros relacionados ao backend, painéis e amostras do infostealer, bem como domínios e IPs usados como backend REST (por exemplo, fivtoonline e spasshikxyz, já apreendidos). Repositórios GitHub usados como dead-drop resolvers também foram identificados e partilhados com autoridades.

Como remover o RedLine Stealer e mitigar os danos

Se suspeitar que o seu computador foi infetado pelo RedLine, o primeiro passo é isolar o dispositivo da rede para limitar a exfiltração de dados adicionais e impedir movimentação lateral. Em seguida, recomenda-se executar uma verificação completa com uma solução antivírus/antimalware fiável, preferencialmente com assinaturas atualizadas e capacidades de deteção comportamental.

Ferramentas de limpeza especializadas e scanners offline podem ajudar a remover componentes persistentes, como entradas no registo e tarefas agendadas. Em ambientes profissionais, é comum recorrer a EDR para caçar processos suspeitos (por exemplo, AddInProcess.exe executado em contextos estranhos), bibliotecas injetadas e scripts ofuscados usados na instalação.

Depois de remover o malware, é obrigatório tratar o problema de credenciais comprometidas. Todas as palavras‑passe guardadas em navegadores, clientes de email, VPNs, FTP, mensageiros e serviços críticos devem ser alteradas a partir de um dispositivo limpo, de preferência com autenticação multifator (MFA) ativada. Sessões web ativas devem ser encerradas e tokens revogados sempre que possível.

Para organizações, a resposta deve incluir análise de logs e telemetria e boas práticas de cibersegurança corporativa para identificar possíveis movimentos adicionais: transferência de ficheiros sensíveis, criação de novas contas, alterações em políticas de segurança, tentativas de conexão a hosts externos suspeitos, ou download de payloads adicionais. Em alguns casos, pode ser necessário acionar equipas externas de resposta a incidentes.

Boas práticas para evitar infeções por RedLine e infostealers em geral

A prevenção começa por uma política rigorosa de downloads e instalação de software. Evite descarregar programas de sites não oficiais, repositórios suspeitos, redes P2P (torrents, eMule) e “downloaders” de terceiros. Sempre que possível, use apenas sites oficiais dos fabricantes e links diretos.

Cuidado redobrado com anexos e links em emails não solicitados: mensagens com urgência exagerada, erros de ortografia ou remetentes desconhecidos não devem merecer confiança, sobretudo se exigirem abrir documentos que pedem para “ativar macros” ou instalar supostas atualizações. O mesmo vale para mensagens em redes sociais ou chats.

Ferramentas de ativação ilegais (cracks, keygens) e pacotes de código aberto suspeitos são um terreno fértil para infostealers. Atacantes muitas vezes criam packages com nomes muito parecidos a projetos populares, alterando apenas uma ou duas letras para enganar os utilizadores. Em ambientes de desenvolvimento e build, é crucial contar com proteção antimalware robusta e monitorização de dependências.

Manter o sistema operativo e aplicações atualizados reduz a superfície de ataque, pois limita a exploração de vulnerabilidades conhecidas. Sempre que possível, ative atualizações automáticas e use soluções como EDR, filtragem de web e sandboxing de anexos para bloquear payloads antes que cheguem ao utilizador final.

Por fim, investir em consciencialização de utilizadores é essencial. Explicar, com exemplos concretos, como campanhas como as de falsas atualizações do Windows 11, “extensões de Bitcoin grátis” ou “hacks de jogos” funcionam ajuda a reduzir drasticamente o número de cliques em iscos maliciosos – algo crítico, já que o RedLine depende fortemente da execução manual de ficheiros pelas vítimas.

Combinando a compreensão técnica do ecossistema RedLine Stealer – painel, backend, técnicas de evasão e modelo MaaS – com práticas sólidas de higiene digital, deteção baseada em comportamento e uma boa estratégia de resposta a incidentes, é possível reduzir muito o impacto desta ameaça e de clones como META Stealer, mesmo num cenário em que versões antigas continuem a circular fora do alcance imediato das autoridades.