- Falhas de RDP costumam envolver autenticação, porta/firewall, serviços e GPO.

- Valide TermService/UmRdpService, listener em 3389 e conflitos com netstat/tasklist.

- CredSSP/NLA, certificados e DNS/MTU causam erros comuns e têm ajustes diretos.

- Endureça com NLA, TLS forte e VPN/RD Gateway; evite expor 3389 à internet.

Quando o Remote Desktop Protocol resolve “bater a porta” e recusar conexões no Windows, a produtividade vai por água abaixo. A boa notícia é que a maioria das falhas de RDP tem causa identificável e correção direta, desde um ajuste de política de grupo a uma regra de firewall esquecida, passando por certificados e conflitos de porta.

Este guia reúne, integra e organiza em português as melhores práticas e passos de diagnóstico vistos em documentação técnica, casos reais e ambientes corporativos. Você encontrará verificações rápidas, correções detalhadas, comandos úteis e medidas de segurança para restaurar o acesso remoto e endurecer sua configuração contra novos contratempos.

Por que o RDP pode recusar conexões

Falhas de RDP normalmente se encaixam em alguns baldes: autenticação (credenciais, permissões, CredSSP/NLA), rede e firewall (porta 3389, NAT, DNS), serviços e listener, certificados e criptografia, além de políticas de grupo (GPO) e limitações de sessão/licenças. Em alguns cenários, atualizações do Windows, drivers ou mudanças em nuvem também pesam.

Se o erro for intermitente (funciona uma hora e cai depois), há pistas a considerar: serviços travando, GPO revertendo chaves de registro, esgotamento de recursos, ataques com muitas conexões incompletas, ou ainda conflitos na porta do listener. O segredo é validar cada camada na ordem certa.

Verificações rápidas do estado do RDP (local e remoto)

Comece validando se o RDP está realmente habilitado e não está sendo sobrescrito. No Windows, a chave de registro fDenyTSConnections controla a permissão de conexões: 0 habilita, 1 bloqueia. Em alguns ambientes, um GPO altera esse valor periodicamente.

Para um host local/remote: abra o Editor do Registro (regedt32 ou regedit) e navegue até HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server. Verifique o valor de fDenyTSConnections (0 = permitido, 1 = negado). Se precisar, altere para 0. Em domínios, rode gpresult /H c:\gpresult.html e abra o relatório para checar em Configurações do Computador > Diretivas > Componentes do Windows > Serviços de Área de Trabalho Remota se a diretiva “Permitir que os usuários se conectem via Serviços de Área de Trabalho Remota” está Habilitada.

Em uma máquina remota, você pode consolidar com gpresult /S <nome-do-computador> /H c:\gpresult-<nome>.html. Se a diretiva aparecer como Desabilitada ou prevalecer um GPO que a nega, ajuste no Editor de Diretiva de Grupo (GPE/GPMC) para Habilitado/Não Configurado e force atualização com gpupdate /force.

Serviços essenciais e listener do RDP

Duas engrenagens devem estar ativas no cliente e no destino: Remote Desktop Services (TermService) e Remote Desktop Services UserMode Port Redirector (UmRdpService). Se qualquer um deles parar, a conexão cai sem cerimônia.

No PowerShell (elevado) local ou remoto (Enter-PSSession -ComputerName <host>), confirme: use Get-Service TermService, UmRdpService e inicie se necessário. Depois, rode qwinsta: se rdp-tcp aparecer como Listen, o listener está ok. Caso contrário, pode ser preciso exportar a chave RDP-Tcp de um host saudável e importar.

Para restaurar o listener: faça backup do registro com cmd /c 'reg export "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-tcp" C:\Rdp-tcp-backup.reg', remova a subchave RDP-tcp e importe um .reg exportado de máquina idêntica; reinicie o TermService com Restart-Service TermService -Force.

Se ainda falhar, verifique o certificado autofirmado do RDP: abra o MMC de Certificados (Conta de Computador) e, em Remote Desktop > Certificates, exclua o certificado. Reinicie o TermService para ele ser recriado. Se não surgir, confira permissões em C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys (Administrators: Full; Everyone: Read/Write).

Porta 3389, conflitos e firewall

O listener RDP deve escutar na porta TCP 3389 (a não ser que você a tenha alterado). No registro, em HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<listener>, veja PortNumber; ajuste para 3389 se necessário e reinicie o serviço.

Conflitos de porta são traiçoeiros: verifique com netstat -ano | find "3389" no PowerShell elevado; pegue o PID e identifique o processo com tasklist /svc | find "<PID>". Se não for TermService, mude a outra aplicação para outra porta, desinstale-a, ou (menos recomendado) troque a porta do RDP.

No firewall, revise as regras do Windows: “Área de Trabalho Remota — User Mode (TCP-In)” deve estar Habilitada, LocalPort 3389, ação Allow. Se estiver desativada: netsh advfirewall firewall set rule group="remote desktop" new enable=Yes. Quer testar de fora? Use psping de outra máquina: psping -accepteula <IP>:3389 (observe respostas como “Connecting to”, “0% loss” ou “refused”).

Em perímetros, confirme no roteador/NAT e em firewalls intermediários. Se for possível, prefira não expor a 3389 na internet; use VPN ou uma RD Gateway. Em redes Wi‑Fi públicas, muitas vezes o tráfego RDP é bloqueado por padrão.

Autenticação, CredSSP e permissões

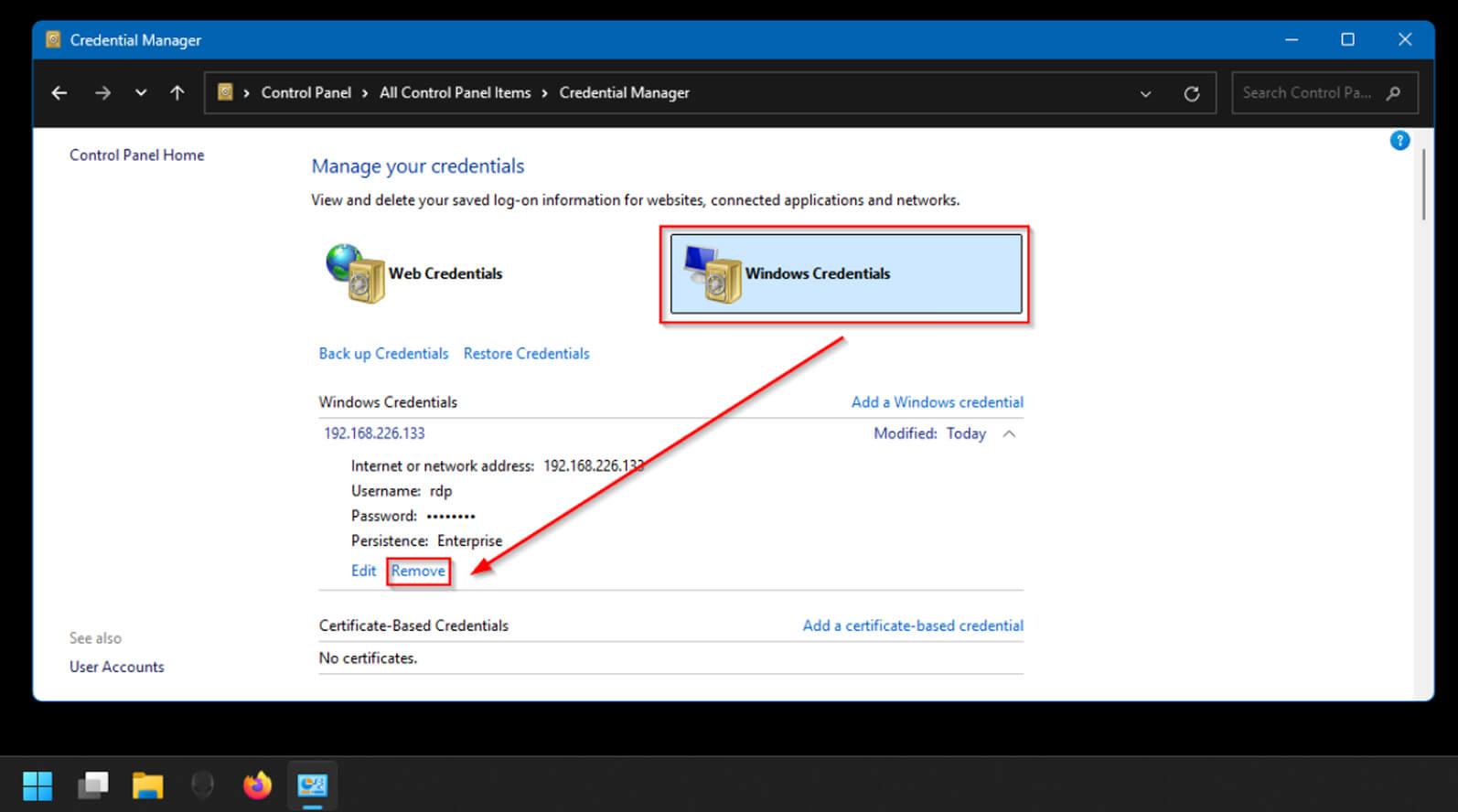

Problemas de login aparecem como “suas credenciais não funcionaram” ou “conta não autorizada para logon remoto”. Cheque o básico: usuário/senha, domínio (FORMATO DOMÍNIO\usuário), bloqueio de conta e credenciais em cache (remova no Gerenciador de Credenciais).

Se o erro mencionar CredSSP, alinhe cliente e servidor: aplique atualizações do Windows e ajuste a GPO em Computador > Modelos Adm. > Sistema > Delegação de credenciais: habilite “Permitir delegar credenciais salvas apenas com autenticação de servidor NTLM”. Alternativamente, no registro: HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System crie/ajuste AllowEncryptionOracle (DWORD=2).

Permissões: o usuário precisa estar no grupo Remote Desktop Users (ou ser Administrador). Em máquinas não ingressadas no domínio, abra “Usuários e Grupos Locais” e adicione; em domínio, respeite as GPOs de segurança e valide os direitos “Allow log on through Remote Desktop Services”.

Rede, DNS, NLA e parâmetros de sessão

Se você usa hostnames, limpe a cache DNS no cliente com ipconfig /flushdns e teste por IP. Em VMs, garanta interface Ethernet habilitada (netsh interface show interface), IP/DHCP corretos (ipconfig /all, netsh interface ipv4 set address Ethernet dhcp).

Ajuste a MTU se necessário: MTU maior que a da rede quebra sessões. Veja com netsh interface ipv4 show subinterfaces e defina com netsh interface ipv4 set subinterface Ethernet mtu=<valor>. Em redes de VPC do Google, o padrão é 1460 (pode variar se reconfigurada).

Se o erro citar NLA e o controlador de domínio não está acessível, você pode temporariamente desabilitar a exigência de NLA no registro: HKLM\...\WinStations\RDP-Tcp > UserAuthentication = 0 (padrão). Também valide SecurityLayer = 1. O ideal, entretanto, é restaurar a conectividade com o AD.

Desconexões por “tempo expirado”? Cheque em HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services chaves como MaxIdleTime, MaxConnectionTime e MaxDisconnectionTime. Ausentes = sem limites; 0 = sem expiração. Em GPO, você pode configurar keepalives/intervalos para sessões estáveis.

Cenários de licenciamento RDS e limites de sessão

Sem o papel de Host de Sessão RDS, o Windows permite duas conexões administrativas simultâneas (sem CAL). Instalando RDS, entram em cena as CALs. Mensagens como “não há servidores de licenças disponíveis” ou “licença expirou” indicam problema de licenciamento (período de carência, servidor não ativado, CALs esgotadas).

Para administração emergencial, use mstsc.exe /admin a partir do cliente Windows. Depois, regularize o servidor de licenças, ative e instale as CALs adequadas, ou remova o papel RDS se você não precisa de múltiplos usuários.

Logs, rastreio e diagnóstico avançado

O Visor de Eventos é seu aliado: veja Windows Logs > Application/System e, em Registros de Aplicativos e Serviços, os canais de TerminalServices-RemoteConnectionManager e Microsoft-Windows-RemoteDesktopServices-RdpCoreTS. IDs como 50 (TermDD X.224), 1088, 1004, 1010 e 28 dão pistas valiosas.

Se precisar ir mais fundo, capture tráfego com Wireshark/Network Monitor filtrando 3389/TCP e analise padrões de SYN, resets e handshake TLS. Ferramentas como RDP protocol analyzer/perfmon ajudam em medições; crie ponto de restauração antes de mudanças invasivas.

Em problemas de manutenção de sessão, a GPO “Configurar intervalo entre mensagens de manutenção de conexão” pode ajudar a evitar quedas por inatividade de rede intermediária. Aplicar keepalives adequados costuma aumentar a resiliência.

Ambientes em nuvem: foco no Google Compute Engine

Em VMs Windows no Google Cloud, confirme básica de projeto: a regra default-allow-rdp (ou equivalente) precisa existir. Liste regras com gcloud compute firewall-rules list e, se ausente, crie gcloud compute firewall-rules create allow-rdp --allow tcp:3389 (ajuste a porta se você personalizou).

Checar o IP externo correto é obrigatório: gcloud compute instances list. Senhas locais podem precisar ser criadas/resetadas via Console/CLI se a VM não estiver em domínio ou usa imagem customizada. Se o SO não terminou de iniciar, aguarde; evite “hard reset”.

Sem interface gráfica? Pode ser Windows Server Core. Confirme com reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion" /v InstallationType e, se precisar de GUI, reprovisione com imagem Desktop Experience ou administre conforme a doc do Server Core.

Sem acesso RDP, conecte-se via SAC (Serial Console) e valide: TermService rodando (net start | find "Remote Desktop Services"), fDenyTSConnections=0, regra de firewall RDP habilitada, SecurityLayer=1, UserAuthentication=0, NIC “Ethernet” habilitada e DHCP ativo. Monitore CPU/Mem/Disco com typeperf e espaço livre com fsutil; se estiver tudo no talo, aumente recursos.

Detecção de “muitas conexões incompletas” e porta alternativa

Alguns administradores percebem que o RDP funciona por horas e depois “morre”, e o TermService fica preso ao parar. Logs podem apontar: “The RD session host server received large number of incomplete connections. The system may be under attack.” Nessas horas, trocar a porta padrão ajuda a mitigar scanners e conexões maliciosas.

Defina outra porta (ex.: 3390) em HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber, reinicie o serviço e ajuste o firewall. Ao conectar, use host:porta (ex.: 192.168.0.10:3390) no cliente RDP. Considere também limitar origem por IP no firewall e proteger via VPN.

Desempenho, capacidade e experiência

Se a sessão está lenta, ajuste o cliente: na guia Experiência, reduza profundidade de cor, desative efeitos visuais e escolha perfil de conexão mais lento. Em cenários com vídeo pesado, RDP pode não ser ideal; considere tecnologias voltadas a streaming de GPU.

Verifique o consumo no host remoto: CPU e memória abaixo de 80%, disco com >20% livre e tempo ocioso aceitável. Habilitar RDP sobre UDP (quando disponível) melhora fluidez. Em edições Desktop do Windows, há limite padrão de sessão; em Windows Server, você pode expandir via RDS e CALs.

Boas práticas de segurança imprescindíveis

Para evitar dor de cabeça futura: ative NLA (Network Level Authentication), exija TLS forte (idealmente 1.3 quando suportado), e não exponha a 3389 na internet. Tunele RDP por VPN/IPsec ou SSH, use RD Gateway para concentrar acesso e avalie MFA.

Senhas robustas, bloqueio de conta, política de atualização e auditoria recorrente devem ser padrão. Se você precisa de menos atrito operacional, considere soluções de acesso remoto, como o uso do Chrome Remote Desktop que operam com corretor de conexão em nuvem (evitando abrir portas e gerenciar DNS/certificados manualmente).

Perguntas frequentes rápidas

“Por que não consigo conectar mesmo com o RDP habilitado?” Verifique fDenyTSConnections=0, serviços ativos, firewall liberando 3389 e se a porta está em escuta. Confirme DNS/IP e teste com psping.

“Erro de autenticação/NLA/CredSSP: e agora?” Atualize Windows (cliente e servidor), ajuste GPO de delegação, valide AllowEncryptionOracle=2, garanta que a conta esteja em Remote Desktop Users e que o DC esteja acessível.

“Conecta e cai depois de um tempo” Ajuste keepalive e limites de sessão (GPO/registro), revise estabilidade de rede, MTU, monitoramento de recursos e verifique logs por X.224/TermDD e eventos de RDS.

“Mensagens sobre licenças RDS” Use mstsc /admin para acesso administrativo emergencial, ative o servidor de licenças e instale CALs adequadas, ou remova o papel RDS se não for necessário.

Se a maré virou contra o seu RDP, a solução passa por checar políticas/grupos, serviços e listener, porta e firewall, credenciais/credssp e DNS/MTU — de preferência nessa ordem. Executando essas validações, você elimina 90% das causas; para o restante, logs, rastreio e, em nuvem, SAC e regras de VPC encurtam o caminho. Ajustes de segurança (NLA, TLS, VPN/RD Gateway) e manutenção preventiva fecham o ciclo para manter seu acesso remoto na linha.