- Senhas isoladas já não são suficientes; MFA reduz drasticamente o risco de contas comprometidas.

- Cada contexto (móvel, PC, Wi‑Fi, VPN, SaaS, cloud) suporta fatores diferentes e exige estratégias específicas.

- Ferramentas como Microsoft Entra ID e AWS IAM facilitam políticas consistentes de MFA para todos os utilizadores.

- Autenticação contextual e avaliação de dispositivos equilibram segurança forte com uma boa experiência de uso.

Já reparou que, no mundo digital, você é basicamente um conjunto de logins, senhas, cookies e sessões? Para qualquer sistema online, a sua “identidade” se resume ao que ele aceita como prova de que você é você: um código enviado ao telemóvel, uma senha, um token. Se outra pessoa consegue reunir esses mesmos pedaços de informação, o sistema simplesmente passa a tratá-la como se fosse você. É exatamente nesse espaço que os atacantes atuam e onde a autenticação multifator (MFA) se torna crucial.

Por isso, ativar MFA em todos os lugares possíveis não é exagero: é necessidade básica de segurança. Do acesso ao e-mail corporativo até a conta root na nuvem, passando pelo Wi‑Fi do escritório e pelas aplicações SaaS, cada login sem MFA é uma porta semiaberta. A proposta deste guia é mostrar, em detalhe, como pensar MFA “em toda parte”, entender onde ela funciona melhor, onde é mais complicada, e como implementá‑la de forma prática em ambientes como Microsoft 365, Microsoft Entra ID (antigo Azure AD), AWS, apps de terceiros e até nos seus dispositivos pessoais.

Por que a senha já não é suficiente

Especialistas em identidade da Microsoft já vêm repetindo há anos uma mensagem incômoda: a sua senha, sozinha, praticamente não importa mais. O diretor de segurança de identidades da empresa chegou a publicar que o risco de uma conta ser comprometida cai drasticamente quando MFA é usada. Ou seja, o foco real não é criar a senha “perfeita”, mas sim garantir que exista pelo menos um fator adicional de verificação.

No dia a dia, a maioria das pessoas ainda pensa em identidade digital como “utilizador + senha”. Isso é o equivalente digital de trancar a porta de casa com um fecho frágil: segura o vento, mas não um ladrão minimamente motivado. Ferramentas de força bruta, dicionário, keyloggers e phishing tornam ridiculamente fácil roubar ou adivinhar senhas. É aqui que entra a MFA, exigindo mais de uma prova de identidade e elevando brutalmente o esforço necessário para um invasor ganhar acesso.

Quando um atacante consegue se passar por você, ele não quer só “entrar” numa conta isolada. Ele ganha uma posição estratégica a partir da qual pode se mover lateralmente por sistemas, redes e aplicações, chegando finalmente a dados sensíveis que podem ser monetizados. MFA não elimina todos os riscos, mas corta uma das rotas mais baratas do crime digital.

O que são fatores de autenticação, na prática

Muita gente fala em autenticação multifator, mas confunde “camadas” com “fatores”. Se você pede duas senhas diferentes, por exemplo, isso continua sendo apenas um tipo de fator (algo que a pessoa sabe). Para ser MFA de verdade, é preciso combinar categorias distintas de prova.

De forma geral, os fatores se agrupam em três grandes tipos: algo que você sabe (senha, PIN, resposta secreta), algo que você tem (telemóvel com app autenticador, token físico, smartcard) e algo que você é (biometria, como rosto ou impressão digital). Quanto mais diferentes forem esses fatores entre si, mais difícil fica imitá-lo em todos ao mesmo tempo.

Um exemplo simples está no desbloqueio do seu smartphone. Normalmente você combina um código ou senha (algo que sabe) com uma impressão digital ou reconhecimento facial (algo que é). Em apps de banco, muitas vezes aparece também um token temporário ou notificação push (algo que tem). Essa mistura de fatores é o que constrói um “cadeado” bem mais robusto.

Vale lembrar que cada fator tem versões mais fortes e mais fracas. Um PIN fraco, que nunca muda e é óbvio, é muito pior do que uma senha longa gerada por gestor de senhas. Um sensor biométrico suportado por hardware é bem mais confiável do que um padrão desenhado na tela. Uma chave física FIDO2 é muito mais resistente a ataques do que um código SMS, que pode ser desviado se alguém clonar o seu número.

Onde MFA funciona bem – e onde complica

Ativar MFA “em toda parte” parece simples no papel, mas cada plataforma traz limitações próprias. Telefone, computador, Wi‑Fi, VPN, SaaS… cada contexto tem fatores que suporta nativamente e outros que exigem soluções adicionais.

Nos dispositivos móveis, iOS e Android limitam o que pode acontecer na tela de bloqueio. Normalmente você tem à disposição PIN, senha ou biometria. Não dá para encaixar, por padrão, um segundo fator externo antes do desbloqueio do sistema. O melhor que se pode fazer é usar senha forte combinada com biometria e um bom MDM para políticas de segurança, bloqueio e limpeza remota.

Nos computadores (Windows, macOS, Linux), o sistema operativo costuma oferecer senha do diretório, Windows Hello, Touch ID e afins. A partir daí, ferramentas de terceiros ou integrações corporativas permitem um segundo fator, como token físico ou aplicativo autenticador, principalmente em logins de domínio, RDP e acesso remoto. Cenário ideal: senha robusta + token físico ou app de MFA; cenário fraco: uma única senha fácil e sem qualquer verificação adicional.

Nas redes Wi‑Fi e redes corporativas (802.1X), o mais comum ainda é o uso de senha partilhada ou credenciais do diretório. Entretanto, arquiteturas mais maduras adotam certificados digitais atrelados ao dispositivo, que funcionam como “algo que você tem” na forma de um elemento criptográfico. Certificados dão bem mais segurança, mas complicam revogação e reemissão se algo der errado. Já uma simples password de Wi‑Fi colada num post‑it é o pior cenário possível.

Em VPN SSL e soluções RADIUS, as empresas têm liberdade para exigir senha + token (hardware ou software) + verificação do dispositivo. Muitas VPNs modernas já integram avaliação de postura do endpoint (antivírus, patches, encriptação de disco) antes de conceder acesso. O ideal é sempre combinar autenticação forte com checagem do estado do equipamento; depender só de senha na VPN é pedir para ser comprometido um dia.

Nas aplicações SaaS (SAML, OAuth, OpenID Connect, WebAuthn), é onde há mais flexibilidade. Com um bom provedor de identidade (IdP) – como Microsoft Entra ID, Okta, AuthPoint, entre outros – você consegue padronizar MFA em múltiplos serviços em nuvem, usando autenticação por app, chaves FIDO, notificações push e políticas contextuais. O melhor cenário é uma app em nuvem protegida por senha forte, MFA por app autenticador e verificação de conformidade do dispositivo. O pior é manter o login apenas com e‑mail e senha, sem qualquer proteção extra, abrindo espaço para ataques de phishing e credential stuffing.

Intensidade de autenticação no Microsoft Entra ID

No ecossistema Microsoft, o conceito de “intensidade de autenticação” ajuda a padronizar o quão forte é a MFA que você exige. Em Microsoft Entra ID (antigo Azure AD), existem três níveis pré-configurados de robustez, que podem ser aplicados via políticas de Acesso Condicional.

Os três níveis principais são: uma intensidade de autenticação multifator padrão (menos restritiva e geralmente suficiente para a maioria dos cenários), MFA sem senha (como Windows Hello for Business e chaves FIDO) e uma intensidade resistente a phishing, mais rígida, focada em métodos que não podem ser facilmente roubados por páginas falsas ou redirecionamentos maliciosos.

Você pode optar por um desses níveis integrados ou montar uma combinação personalizada de métodos, dependendo do que quer exigir de cada grupo de utilizadores ou aplicações. Métodos como autenticação por app, chamadas de voz, SMS, chaves FIDO e Windows Hello entram nesse jogo, com combinações possíveis que variam conforme a política.

Em cenários com utilizadores externos (convidados, parceiros, B2B), a coisa fica mais delicada. Os métodos de MFA aceitos podem mudar conforme se o utilizador faz MFA no seu próprio tenant principal ou no tenant do recurso. Por isso, é importante revisar a documentação específica de intensidade de autenticação para utilizadores externos e testar bem as políticas para evitar travamentos involuntários.

Exclusão de contas específicas das políticas de MFA

Políticas de Acesso Condicional são ferramentas poderosas, mas um erro de configuração pode bloquear até administradores. Para mitigar esse risco, recomenda-se excluir algumas contas especiais das políticas mais restritivas de MFA.

As principais exclusões recomendadas são: contas de acesso de emergência (break-glass), usadas apenas quando algo dá muito errado, e contas de serviço e entidades de serviço, como as usadas por Microsoft Entra Connect para sincronização. Contas de serviço normalmente não são interativas e não fazem sentido com MFA tradicional; em vez disso, são protegidas com outros controles, como credenciais geridas, identidades de carga de trabalho e políticas específicas para workloads.

Para entidades de serviço, as chamadas geralmente não são barradas pelas mesmas políticas atribuídas a utilizadores finais, logo é mais eficaz aplicar políticas próprias para identidades de workload. Em paralelo, é boa prática manter pelo menos duas contas de emergência, guardadas com muito critério, que fiquem fora das exigências de MFA e só sejam usadas em incidentes.

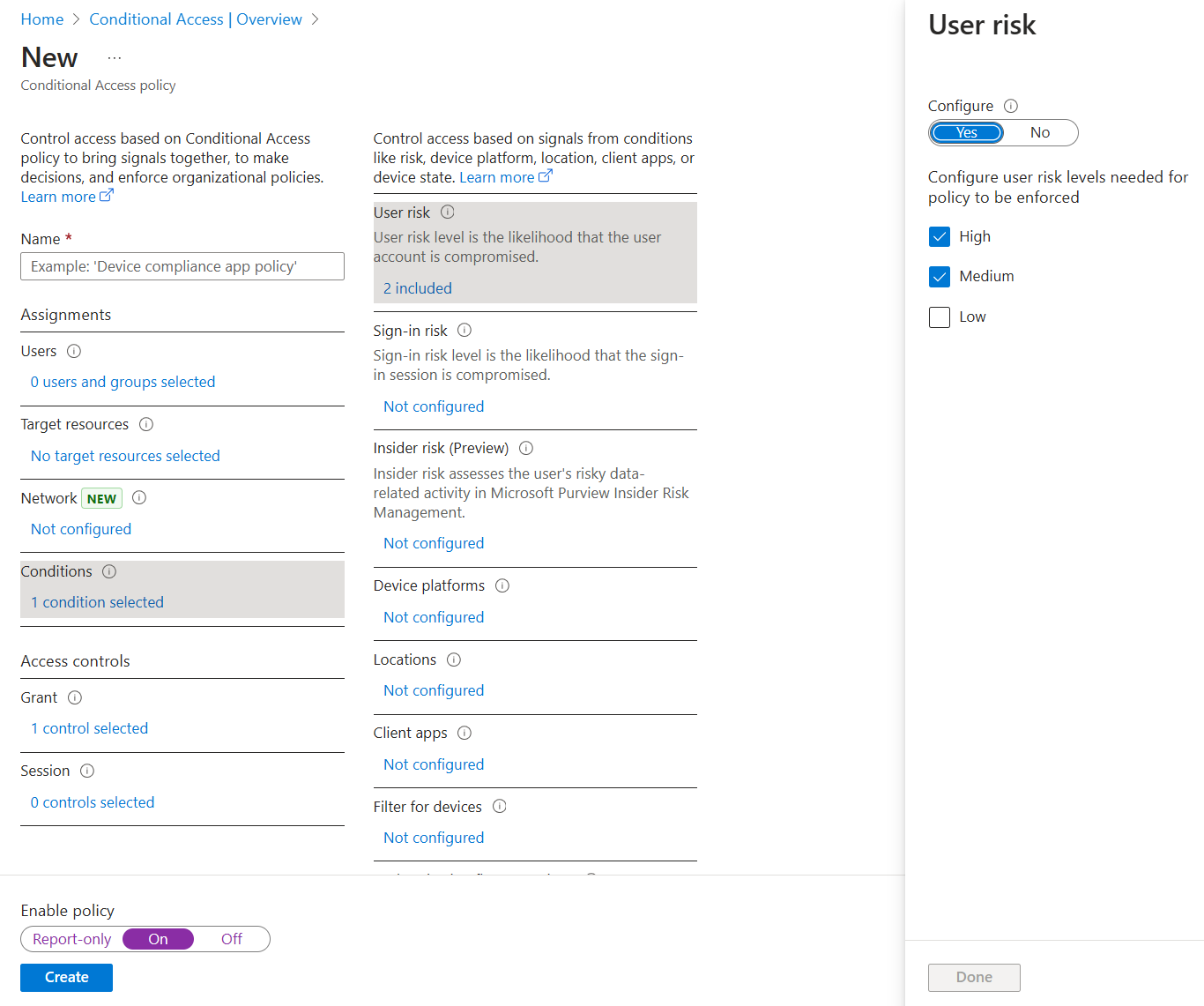

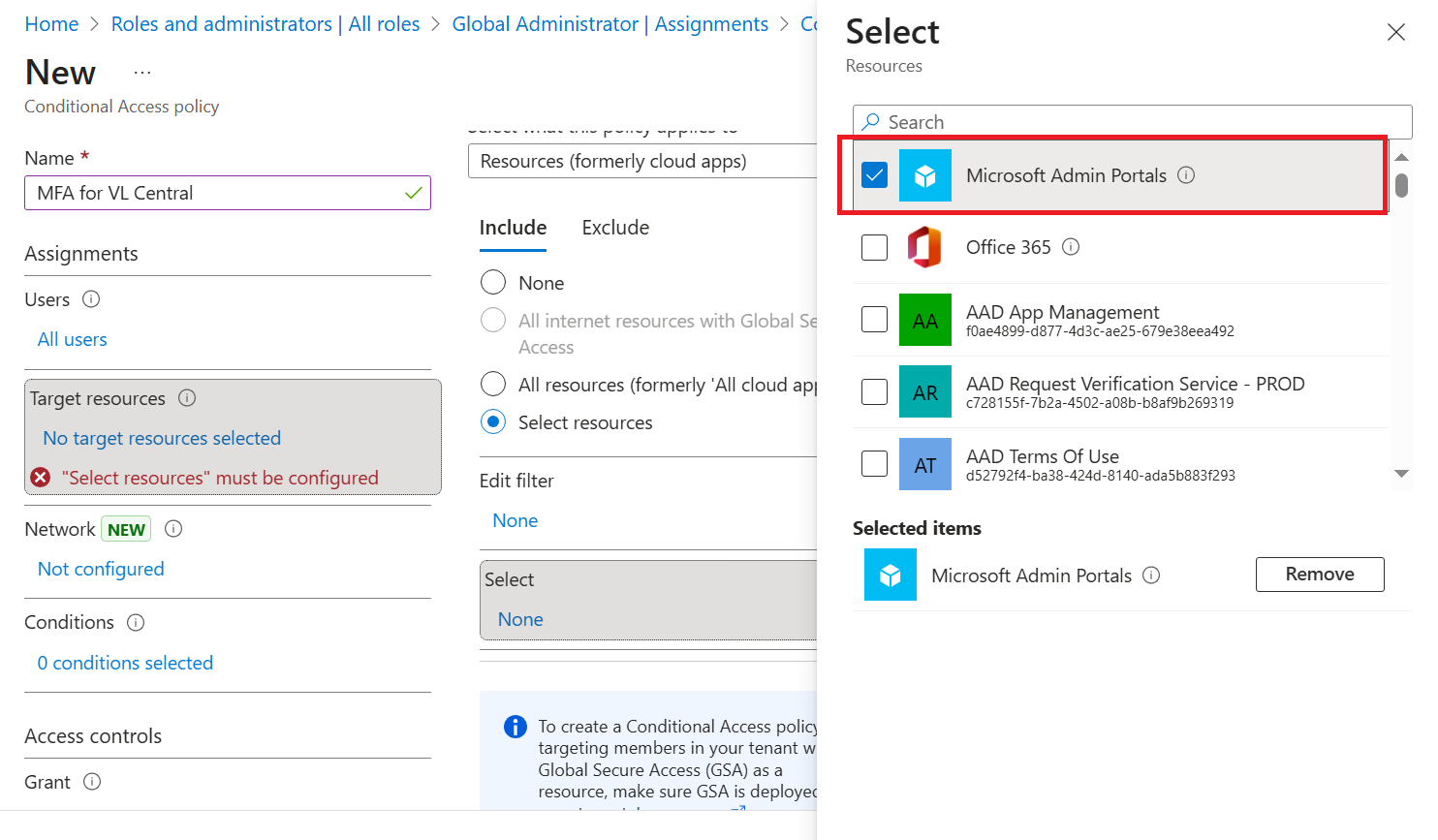

Como criar uma política de Acesso Condicional exigindo MFA “para todos”

No Microsoft Entra ID, você pode montar uma política de Acesso Condicional para exigir MFA de praticamente todos os utilizadores em todos os recursos. A ideia é simples: alvo amplo, exclusões mínimas e uso de intensidade de autenticação multifator adequada.

O fluxo geral é o seguinte: entrar no Centro de Administração do Microsoft Entra com uma conta com permissão para Acesso Condicional, ir até a secção de Políticas, criar uma Nova política e dar um nome consistente com o padrão da sua organização. Em Assignments, define-se “Todos os utilizadores” em Incluir e, em Excluir, adicionam-se apenas as contas de emergência e, se aplicável, as contas de sincronização de diretório.

Na parte de recursos de destino, basta selecionar “Todos os recursos” (antes conhecido como “todas as aplicações em nuvem”). Já em Controles de acesso > Conceder, escolhe-se Conceder acesso e marca-se a opção de Requerer intensidade de autenticação, selecionando então o nível “Autenticação multifator” recomendado.

Um ponto crítico é nunca ativar de cara a política em modo “Aplicado” sem testes. O ideal é deixar primeiro em modo “Apenas relatório”, validar o impacto em diferentes grupos de utilizadores e, após confirmar que ninguém essencial está a ser travado indevidamente, mudar para Ativado. Isso ajuda a evitar incidentes de bloqueio em massa, especialmente quando ainda há contas sem métodos de MFA configurados.

Uso de localizações nomeadas (Named Locations)

Muitas organizações preferem aliviar a fricção de MFA em redes consideradas de confiança, como o escritório principal. Para isso, o Microsoft Entra ID permite configurar “localizações com nome”, normalmente faixas de IP internas ou ranges de VPN corporativos.

O padrão é requerer MFA sempre, mas com exceção quando o acesso vem de uma dessas localizações confiáveis. Na própria política de Acesso Condicional, você pode ir até a condição de Rede, marcar Sim para utilizar localizações, incluir Qualquer rede ou localização e então excluir todas as redes e localizações de confiança cadastradas. Assim, acessos vindos de fora exigem MFA, enquanto quem está dentro do escritório tem uma experiência mais fluida.

Depois de ajustar essa lógica, é fundamental gravar a política e testar acessos a partir de diferentes origens. IPs públicos dinâmicos, proxies e VPNs de terceiros podem complicar essa lógica de localização, por isso convém acompanhar os relatórios e ajustar as faixas de IP conforme necessário.

Valores padrão de segurança vs. Acesso Condicional no Microsoft 365

Nos tenants do Microsoft 365 criados depois de outubro de 2019, os “valores padrão de segurança” (security defaults) vêm ativados automaticamente. Eles habilitam um conjunto de medidas básicas de proteção, incluindo exigências de MFA em cenários de maior risco, sem que você precise criar políticas personalizadas.

Para ver ou mudar o estado desses valores padrão, é preciso ir às propriedades de identidade no Centro de Administração do Microsoft Entra. Lá, na secção de Valores padrão de segurança, você verá se estão ativados, desativados ou impossíveis de serem ativados devido à existência de políticas de Acesso Condicional. Quando já existem políticas de Acesso Condicional (P1 ou P2), não é possível manter os valores padrão ao mesmo tempo.

Se a sua organização possui licenças que incluem Microsoft Entra ID P1 ou P2 (como Microsoft 365 Business Premium, E3 ou E5), é altamente recomendável usar Acesso Condicional em vez dos valores padrão. Isso garante controle muito mais granular: você decide para quem, quando e em que contexto MFA será pedida, podendo criar proteções específicas para administradores, aplicações críticas, acessos externos e assim por diante.

Transição: de valores padrão para políticas de Acesso Condicional

Migrar dos valores padrão de segurança para Acesso Condicional exige um pequeno plano em etapas. Primeiro, é preciso desativar os valores padrão. Em seguida, você cria políticas de linha de base que reproduzem o comportamento básico (como exigir MFA para todos os utilizadores). Então, ajusta exclusões de MFA e, por fim, constrói novas políticas mais específicas para o seu negócio.

As templates de Acesso Condicional ajudam a recriar rapidamente as políticas que existiam como padrão. Na página de políticas, há uma opção de Nova política a partir de modelo. Ali, na secção de base segura, você pode escolher modelos como Exigir autenticação multifator para todos os utilizadores e, depois, rever e criar a política.

Na aba de revisão, convém dar um nome claro, ativar a política e verificar as atribuições. Por padrão, a conta atual usada para criar a política costuma aparecer excluída para evitar bloquear o próprio administrador. Contudo, a recomendação é que apenas as contas de emergência fiquem permanentemente fora das exigências de MFA, então, após criar as contas de break-glass, vale remover a exclusão do utilizador comum e adicionar somente essas contas especiais.

Depois de recriar as políticas básicas, você pode partir para regras mais avançadas. Por exemplo, exigir MFA apenas em acessos de países onde a empresa não atua, solicitar fatores adicionais para gerir recursos Azure, ou combinar MFA com verificação de risco de sessão. Assim, o ambiente fica muito mais alinhado às necessidades reais da organização.

MFA por utilizador (modo legado) no Microsoft Entra ID

Quando não é possível usar nem valores padrão nem Acesso Condicional, ainda existe o modo “legado” de ativar MFA por utilizador individual. Essa opção está disponível no Microsoft Entra ID gratuito, mas é fortemente desencorajada para novos projetos, já que não oferece a mesma flexibilidade nem visibilidade.

Esse tipo de MFA por conta individual continua a existir sobretudo para compatibilidade com ambientes antigos. Entretanto, para qualquer organização que possa habilitar security defaults ou Acesso Condicional, o ideal é migrar para esses modelos modernos, que permitem políticas com base em risco, localização, aplicação, tipo de dispositivo e muito mais.

Ativar MFA em serviços específicos: exemplo prático com account.ui.com

Na vida real, muitos utilizadores se sentem “perdidos” quando vão ativar MFA em plataformas que não conhecem bem. Um caso típico é o portal account.ui.com, usado para gerir dispositivos UniFi. Algumas pessoas relatam ficar presas num “loop” de códigos e QR codes sem entender exatamente onde inserir cada coisa.

O fluxo correto, porém, é relativamente simples quando se sabe o caminho. Primeiro, você entra em account.ui.com com as suas credenciais habituais. Depois, procura a secção “Minha Segurança” (ou similar), que é onde se concentram as opções de proteção de conta. A partir daí, escolhe o método de MFA que pretende usar.

A recomendação da própria plataforma é usar a app “UI Verify” para iOS ou Android, que permite uma autenticação com um toque, via notificação. Ao ativar esse método, você normalmente verá um QR code na tela ou um código de configuração. Esse código deve ser lido pela app autenticadora no seu telemóvel, e não inserido no site. Depois que o emparelhamento é concluído, a conta passa a enviar prompts de aprovação sempre que você fizer login.

Além disso, o sistema tende a ativar automaticamente um fator por e‑mail como backup, para evitar que você fique trancado fora se perder o telemóvel. Por isso, é importante também garantir que o e‑mail de recuperação esteja atualizado e que tenha acesso seguro a essa caixa de correio.

MFA na AWS: root, IAM, Identity Center e Cognito

No ambiente AWS, MFA é praticamente obrigatório para qualquer arquitetura minimamente séria. A boa notícia é que não há custo extra para ativar MFA nos utilizadores AWS nem nos utilizadores geridos pelo Cognito. Você só pagará se optar por comprar dispositivos físicos de terceiros, como chaves Yubico ou Gemalto.

A prioridade número um é sempre o utilizador root de cada conta AWS. Essa conta tem poderes absolutos e, portanto, é um alvo extremamente apetecível para atacantes. Ativar MFA no root – idealmente com um dispositivo físico bem protegido – é passo fundamental. Em organizações maiores, também é comum desabilitar logins root adicionais e centralizar a gestão através de uma raiz organizacional protegida por SCPs.

Para utilizadores IAM tradicionais, a recomendação é semelhante: habilitar MFA para todos, evitando credenciais duradouras. Quanto menos dependência de utilizadores IAM com chaves de acesso, melhor. A preferência atual da AWS é empurrar o uso para AWS IAM Identity Center (sucessor do AWS SSO), que oferece autenticação centralizada e integração com provedores de identidade externos.

No IAM Identity Center e no Amazon Cognito, você também pode configurar MFA para os utilizadores finais das suas aplicações (cenário CIAM). Opcionalmente, é possível usar autenticação adaptativa ou contextual: a MFA só é exigida se algo sair do padrão, como login a partir de um país diferente ou dispositivo desconhecido, ou se comportamentos anómalos forem detectados.

Do ponto de vista de risco, MFA mitiga diretamente o problema de credenciais expostas. A AWS destaca que atores maliciosos utilizam técnicas como adivinhação de senha, ataques de dicionário, força bruta e keyloggers. Quando há um fator adicional – “algo que você tem” – esse tipo de ataque perde grande parte da eficácia.

Autenticação contextual e avaliação de dispositivos

Exigir MFA em cada login, em qualquer circunstância, é o cenário mais seguro, mas nem sempre é o mais aceitável em termos de usabilidade. Em ambientes com muitos acessos por dia, isso pode gerar fadiga de autenticação e até aumentar o risco de aprovações automáticas em notificações push.

A solução de compromisso é a autenticação contextual (ou adaptativa). Em vez de pedir MFA sempre, o sistema avalia onde o utilizador está, de que dispositivo se conecta, em que horário, e se o comportamento foge do habitual. Se algo parecer suspeito – login de outro país, de um dispositivo sem histórico, padrões de uso estranhos – a MFA é acionada para confirmar a identidade.

Para isso funcionar bem, quase sempre é preciso ter software de gestão e monitorização de dispositivos. Em telemóveis, entram soluções de MDM (Mobile Device Management), que reforçam regras como complexidade de senha, atualizações obrigatórias, encriptação, possibilidade de bloqueio ou limpeza remota. Em desktops e portáteis, ferramentas como RMM, união ao domínio e políticas de segurança ajudam a avaliar se a máquina está “saudável”.

Nas redes 802.1X e VPNs, tecnologias como NAC (Network Access Control) usam perfis de tráfego e parâmetros AAA para avaliar a confiabilidade do dispositivo. Já em aplicações SaaS, o IdP e o próprio navegador podem verificar versão, plugins, SO e sinais de risco, desativando sessões suspeitas ou pedindo nova autenticação multifator em caso de dúvida.

Onde o MFA já está presente no seu dia a dia

MFA não é uma tecnologia “exótica” restrita à cibersegurança corporativa; ela já faz parte da nossa rotina sem que a gente repare. Um exemplo clássico é o pagamento com cartão físico: você insere o cartão (algo que tem) e, em seguida, digita o PIN (algo que sabe). Isso nada mais é do que autenticação multifator aplicada ao mundo físico.

Outro caso muito comum é o login em sites e serviços online importantes. Quando você entra com utilizador e senha e, logo depois, recebe um código temporário por SMS, e‑mail ou app autenticador, está a usar MFA. Plataformas de e‑mail, redes sociais, marketplaces e bancos já oferecem – muitas vezes até recomendam fortemente – o uso desse tipo de verificação adicional.

O ponto é: se você já confia em MFA para proteger o seu dinheiro e as suas compras, faz todo o sentido aplicá-la igualmente para proteger a sua identidade digital completa. Quanto mais perfis, contas e serviços tiverem MFA ativada, menor a probabilidade de um atacante encontrar justamente aquele “elo fraco” que ficou de fora.

Benefícios práticos de ativar MFA em todos os lugares

Ativar MFA de forma ampla traz uma série de ganhos concretos, muito além do discurso teórico de segurança. O principal é a redução drástica da probabilidade de comprometimento de contas, sobretudo quando os fatores utilizados são resistentes a phishing, como chaves FIDO2 ou apps autenticadores com confirmação explícita.

Outro benefício é a proteção contra ataques de reutilização de credenciais. Mesmo que a sua senha vaze num serviço menos importante, um invasor não conseguirá, tão facilmente, reutilizá-la em serviços críticos se estes exigirem um fator adicional. Isso fecha um caminho muito comum de exploração, em que bases de senhas roubadas são testadas em massa em outros sites.

MFA também ajuda a detectar comportamentos suspeitos mais cedo. Se alguém tenta entrar numa conta a partir de um local estranho, a plataforma pode enviar uma notificação de MFA que chama a sua atenção. Esse “sinal extra” pode ser o gatilho para você perceber que algo está errado, trocar senhas e rever dispositivos comprometidos.

Por fim, em ambientes empresariais, MFA consistente é um aliado importante em auditorias e conformidade. Muitos frameworks de segurança e normas regulatórias já tratam MFA como requisito básico para acesso a dados sensíveis. Ter uma estratégia clara e abrangente facilita muito demonstrar aderência a esses padrões.

Quando se olha para todo esse panorama, fica evidente que a meta não é criar um sistema perfeito e inquebrável, mas conseguir uma cobertura sólida em todos os pontos de entrada. Cada login – no telemóvel, no portátil, no Wi‑Fi, na VPN, nas apps SaaS ou na cloud – deve envolver pelo menos duas comprovações fortes de que é mesmo você ali. Com ferramentas modernas como Microsoft Entra ID, AWS IAM Identity Center, Cognito, IdPs externos e soluções de MFA como AuthPoint ou apps autenticadores populares, é possível unificar e simplificar essa camada extra sem ter de administrar tudo manualmente em cada sistema. Quanto mais consistente for o uso de MFA, menos espaço sobra para que atacantes explorem aquele único ponto esquecido que ficou sem proteção.